SKT 유심 해킹 총정리 – 피해 징후부터 예방, 대응 방법까지 완벽 가이드

1. 목차

- 유심 해킹 개념 정리

- 유심 해킹 의심 증상

- 실제 피해 사례

- 예방 수칙 7가지

- 긴급 대응 프로토콜

- SKT 보안 서비스 활용법

- 자주 묻는 질문 (FAQ)

- 결론 요약

2. 모르는 사이에 유심이 털렸다?" – 유심 해킹의 개념과 원리

"유심 해킹은 스마트폰 내 유심칩 정보를 탈취하거나 변조해

피해자의 통신 번호를 장악하는 해킹 수법입니다."

가장 흔한 수법은 **‘유심 스와핑’**입니다.

해커는 피해자의 개인정보를 기반으로 통신사에 유심 재발급을 신청하고,

새로 발급된 유심을 자신의 기기에 삽입하여 피해자의 번호를 탈취합니다.

이후 금융앱 접속, 2단계 인증 우회, 계좌 이체 등

광범위한 피해가 발생할 수 있습니다.

"하나의 유심만으로 개인의 모든 정보가 열려버릴 수 있습니다."

3. 이게 해킹인가?" – 유심 해킹 의심 징후 체크리스트

| 전화/문자 수신 불가 | 유심 탈취 후 통신 두절 | ★★★★★ |

| OTP 코드 미수신 | 인증 수단 탈취 의심 | ★★★★☆ |

| 로그인 이력 이상 감지 | 금융 앱 등 외부 접속 발생 | ★★★★★ |

| 통신사에서 유심 변경 알림 | 해커의 재발급 성공 가능성 | ★★★★★ |

"평소와 다른 통신 상태가 반복된다면 반드시 확인해야 합니다."

4. 실화 기반 사례 – 서울 거주 직장인 김민호(가명)의 유심 해킹 피해 일지

📍 2024년 11월 3일, 오전 6시 42분

김민호 씨는 자고 일어난 뒤 스마트폰이 ‘서비스 없음’ 상태인 것을 확인했습니다.

기기를 재부팅해도 소용없었고, 통화와 문자가 모두 불가능한 상태였습니다.

📍 오전 7시 20분

노트북으로 카카오뱅크에 접속하려 했지만, OTP 코드가 오지 않아

기존 인증 방식으로 로그인에 실패. 이상함을 느껴 근처 SKT 직영점을 방문했습니다.

📍 오전 8시 05분 – 매장에서 들은 충격적인 소식

"오늘 새벽 4시 58분, 고객님의 명의로 유심 재발급이 진행되었습니다."

신분증 사본과 생년월일이 포함된 개인정보가 유출되었고,

해커는 이를 이용해 유심을 재발급받아 김 씨의 번호를 통째로 가져간 것입니다.

📍 오전 8시 45분 – 피해 확인

카카오뱅크 300만 원

토스 500만 원

네이버페이 280만 원

총 1,080만 원이 3개의 계좌로 나누어 단 1시간 만에 이체된 상태였습니다.

📍 사후 처리 결과

김 씨는 경찰과 금융감독원에 피해를 접수했지만,

"본인 인증 절차가 정상적으로 진행된 이상,

금융사에서는 보상 책임이 없다는 입장"을 들었습니다.

"단 한 번의 유심 재발급으로

10년 모은 돈이 단 하루 만에 사라졌습니다."

5. 유심 해킹 예방을 위한 실질적 7가지 보안 수칙

- SKT 앱에서 비대면 유심 재발급 차단 기능 설정

- 유심 잠금(PIN) 설정으로 유심 탈취 후 작동 차단

- 통신사 '명의 보호 서비스' 사전 등록

- 금융앱 로그인 시 생체인증 또는 OTP만 사용

- 공공 와이파이 사용 시 금융앱 접속 금지

- 출처 불명의 앱 설치 금지, 보안 앱 활용

- 통신사 문자 수신 설정 ‘모든 변경 알림’으로 설정

"이 모든 조치는 무료이지만, 피해를 막는 가장 강력한 장치입니다."

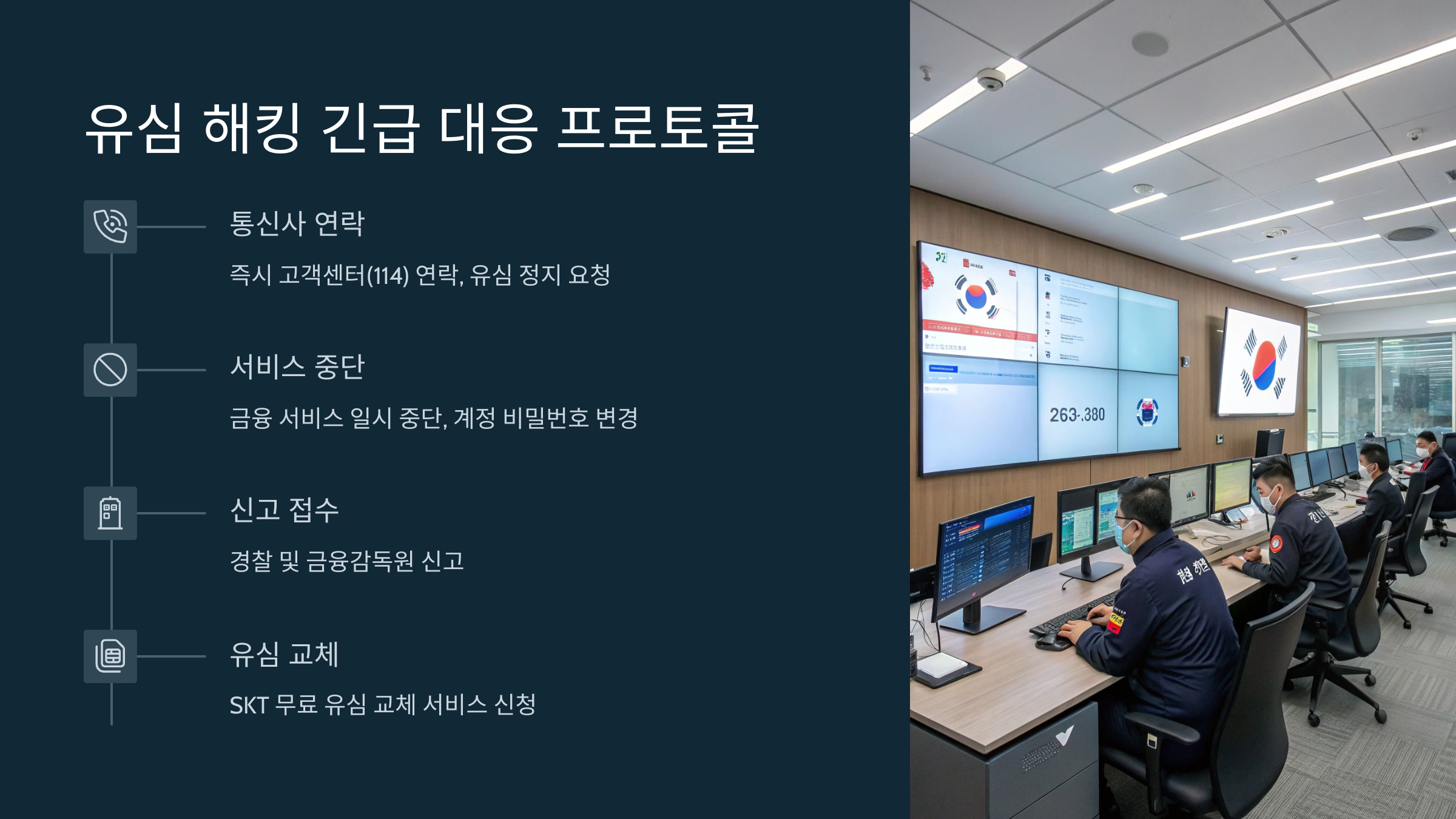

6. 피해 발생 시 반드시 따라야 할 대응 프로토콜

- 1단계: 스마트폰 비행기 모드 또는 전원 종료

- 2단계: SKT 고객센터(114) 또는 지점 방문 → 유심 차단

- 3단계: 금융사 고객센터 → 거래 중지 요청

- 4단계: 경찰서 사이버수사대 → 피해 사실 신고

- 5단계: KISA(한국인터넷진흥원)에 해킹 피해 접수

"한순간의 침착한 대처가 2차 피해를 막는 유일한 길입니다."

7. SKT의 유심 보안 서비스 100% 활용법

| 유심 잠금 | 유심 PIN으로 물리적 해킹 차단 | T월드 앱 → 설정 |

| 재발급 제한 | 비대면 유심 변경 차단 | 오프라인 매장 직접 방문 |

| 보안 알림 문자 | 유심 변경 시 실시간 SMS 알림 | T알리미 메뉴 설정 가능 |

"이 기능들은 모두 사용자 설정이 필요하며, 기본값으로는 적용되지 않는 점을 주의하세요."

8. 자주 묻는 질문으로 정리하는 유심 해킹 Q&A

- Q. 유심 PIN은 무엇인가요?

A. 유심 자체에 설정하는 비밀번호로, 다른 기기에서 유심을 사용할 때 필요합니다. - Q. 유심을 잃어버렸을 경우에도 해킹이 가능한가요?

A. 네, 유심 없이도 해커는 고객센터를 통해 재발급받을 수 있습니다. - Q. 통신사 해킹은 누구나 당할 수 있나요?

A. 누구나 피해자가 될 수 있으며, 특히 2차 인증 미설정자나 보안 설정 미흡자가 표적이 됩니다.

9. 결론 – 유심 해킹, 누구에게나 닥칠 수 있는 현실

"유심 해킹은 결코 남의 일이 아닙니다.

단 한 번의 방심으로 수천만 원의 피해를 입을 수 있고, 그 피해는 보상받기 어려운 경우가 많습니다.

통신사 보안 기능과 일상 속 보안 습관만으로도 예방은 충분히 가능합니다.

오늘 지금 이 순간, 내 유심 보안부터 점검해 보세요."

#태그 #유심해킹피해 #SKT실사례 #모바일보안 #스마트폰피싱 #통신사보안 #유심재발급주의

유심해킹피해, SKT실사례, 모바일보안, 스마트폰피싱, 통신사보안, 유심재발급주의